Budowa zespołów SOC/CERT to usługa, która polega na zaprojektowaniu oraz implementacji centrum operacji cyberbezpieczeństwa i reagowania na incydenty w organizacji klienta. Realizacja projektu odbywa się na podstawie uznanych standardów branżowych z uwzględnieniem wszelkich wymagań ustawowych. Projekt składa się z trzech części. Pierwsza to projektowanie organizacyjne. Na tym etapie ustala się jakie zespoły będą konieczne dla danej organizacji, czym się będą zajmować i jakie zadania realizować. Przygotowywany jest również regulamin działania komórki SOC. Kolejny etap to definiowanie procesów – tj. monitoring zdarzeń – podstawowy proces obsługi zgłoszenia, proces obsługi incydentów oraz proces strojenia i optymalizacji monitoringu cyberbezpieczeństwa. Trzeci krok to dobór technologii i narzędzi, na których oparty będzie monitoring, wdrażanie systemu SIEM itp. Na końcu powstaje dokument koncepcyjny SOC/CERT, w którym zawarte są elementy organizacyjne, procesy oraz opis technologii. Usługa może być rozszerzona o akredytacje i certyfikacje zespołów SOC i CERT.

Zadaniem komórki SOC (Security Operations Center) jest zapewnienie ciągłego monitorowania i zarządzania incydentami w organizacji. SOC to dział, w którym zespoły specjalistów ds. bezpieczeństwa informatycznego pracują w trybie ciągłym, monitorując sieci, systemy i aplikacje w celu wykrywania, analizowania i reagowania na zagrożenia.

Do głównych działań SOC należy przede wszystkim:

- monitorowanie systemów informatycznych organizacji, w tym sieci, serwerów, aplikacji i urządzeń końcowych,

- analiza zdarzeń bezpieczeństwa w celu określenia, czy dana aktywność jest normalna czy podejrzana,

- reagowanie na incydenty związane z bezpieczeństwem i minimalizowanie wpływu ataku na organizację i jej klientów,

- wdrażanie odpowiednich procedur bezpieczeństwa i kontrola ich aktualności oraz skuteczności.

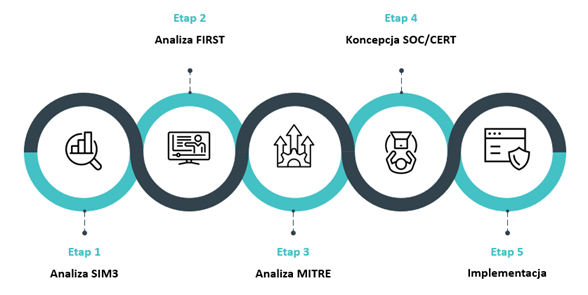

Poznaj proces budowy zespołów SOC/CERT

W ramach usługi dokonujemy analizy obecnie funkcjonujących u klienta procesów monitorowania cyberbezpieczeństwa oraz obsługi incydentów, a także opracowujemy koncepcję SOC.

W pierwszej fazie projektu przeprowadzamy badanie poziomu dojrzałości organizacji w zakresie zarządzania incydentami cyberbezpieczeństwa przy zastosowaniu metodyki SIM3. Metodyka ta pozwala na obiektywne sprawdzenie, czy struktury odpowiedzialne za zarządzanie incydentami działają zgodnie z najlepszymi standardami i praktykami. Na koniec przygotowujemy szczegółowy raport, który pozwala wyznaczyć odpowiednie kierunki rozwoju przyszłej bądź obecnej komórki SOC/CERT.

Kolejnym krokiem w ramach fazy analitycznej jest wypełnienie ankiet oraz przeprowadzenie warsztatów na podstawie wykazu usług świadczonych przez zespoły reagowania na incydenty bezpieczeństwa komputerowego. Wykaz ten jest zawarty w dokumencie „FIRST CSIRT Framework – Computer Security Incident Response Team (CSIRT) Services Framework”. Ten etap pozwala ustalić jakie usługi powinien świadczyć nowo powstający zespół.

W ostatnim etapie analizy przeprowadzamy warsztaty, które mają służyć wspólnemu zidentyfikowaniu modeli ataku, jakie będą miały zastosowanie w działalności SOC. Zastosowanie MITRE ATT&CK Matrix w modelowaniu zagrożeń uwzględnia również identyfikację powiązań i przepływów pomiędzy technikami rozłożonymi na 12 taktyk (Initial Access, Execution, Persistence, Privilege Escalation, Defense Evasion, Credential Access, Discovery, Lateral Movement, Collection, Command and Control, Exfiltration, Impact). Zaletą takiego podejścia jest fakt, że niemal każda kolejno analizowana technika MAM posiada informacje dotyczące sposobu wykrycia (detection) i neutralizacji (mitigation) zagrożenia. Na podstawie takiej analizy uzyskujemy wiedzę na temat niezbędnych czynności reagowania na specyficzny incydent oraz jakie systemy cyberbezpieczeństwa i źródła danych będą miały zastosowanie w zakresie wykrywania i neutralizacji tego incydentu.

Na podstawie zebranych i przeanalizowanych informacji nasi specjaliści mogą zaproponować model organizacyjny SOC. Jest on prezentowany w postaci diagramu graficznego i dopasowany do specyfiki organizacji klienta. Po zaakceptowaniu wysokopoziomowego diagramu organizacyjnego przystępujemy do stworzenia opisów komórek organizacyjnych oraz zadań i usług, które powinny być przez nie świadczone. Do zadań na tym etapie projektu budowy SOC należy między innymi: zdefiniowanie katalogu usług realizowanych przez SOC, określenie obszaru zadań objętych działaniem SOC oraz przypisanie zadań i usług do działów SOC, w tym określenie stanowisk (funkcji i roli) niezbędnych w poszczególnych działach oraz zakresów zadań dla tych stanowisk.

W ramach budowy koncepcji komórki SOC w organizacji opracowujemy lub dostosowujemy zestaw procesów SOC. Zawiera on definicję ról i odpowiedzialności, diagram procesu w notacji BPMN 2.0, opis realizowanych czynności w ramach procesu, wymagane procedury i checklisty, a także szablony dokumentów. Proponujemy także stworzenie zestawu playbooków, które będą dotyczyć obsługi (detekcji, klasyfikacji, priorytetyzacji, analizy, powstrzymania i neutralizacji) specyficznych typów incydentów. Wszystkie te scenariusze odpowiadają zdefiniowanym wcześniej modelom zagrożeń dla obszaru działania SOC i są prezentowane w formie procedury.

W ramach implementacji komórki SOC wpieramy organizację również w zakresie dostarczenia niezbędnego sprzętu oraz przeprowadzenia szkoleń dla personelu klienta. Dostarczamy także niezbędne rozwiązania technologiczne wiodących producentów, a także pomagamy je wdrażać w środowisku klienta.

Zbuduj z ComCERT swój zespół SOC i zyskaj:

- Ciągłe monitorowanie systemów, identyfikowanie i analizowanie zagrożeń.

- Szybką identyfikację i reagowanie na pojawiające się incydenty.

- Zwiększenie świadomości organizacji w zakresie bezpieczeństwa.

- Przeszkolony personel w zakresie bezpieczeństwa informatycznego.

- Dostosowanie do wymagań określonych przez przepisy i standardy, np. RODO, ISO 27001.

Sprawdź, dlaczego warto współpracować z ComCERT

- Dysponujemy wiedzą ekspercką i doświadczeniem w zakresie budowy i zarządzania komórkami SOC/CERT, wynikającą z faktu, że jako pierwsi utworzyliśmy komercyjny CERT w Polsce. Wykorzystujemy te kompetencje przy wspieraniu naszych klientów w budowie zespołów SOC.

- W swojej metodyce budowania zespołów cyberbezpieczeństwa kierujemy się najlepszymi praktykami MITRE, SANS oraz Enisy.

- Nasi pracownicy wykładają przedmiot „Budowa zespołów CERT/SOC” w Szkole Biznesu Politechniki Warszawskiej oraz w Wyższej Szkole Bankowej w Warszawie.

- Współpracujemy również z Fundacją Bezpieczna Cyberprzestrzeń, której misją jest wzmacnianie świadomości w obszarze zagrożeń pochodzących z cyberprzestrzeni. W ramach Fundacji edukujemy, przeprowadzamy gry sztabowe i ćwiczenia oraz organizujemy wydarzenia zrzeszające środowisko bezpieczeństwa teleinformatycznego.

- Wdrożyliśmy CERT i SOC w Togo, tj. Narodowe Centrum Cyberbezpieczeństwa, które łączy funkcję Ośrodka Monitorowania Bezpieczeństwa odpowiedzialnego za bezpieczeństwo krytycznej infrastruktury kraju z Narodowym Centrum Bezpieczeństwa, które całodobowo monitoruje zagrożenie ze strony cyberprzestępczości i zapewnia obywatelom, organizacjom oraz biznesowi bezpieczne korzystanie z rozwiązań cyfrowych.

- Przeprowadziliśmy ponad 30 projektów tj. wdrożeń, konsultacji i technicznego wsparcia dla zespołów SOC/CERT.